А. Казанцев — опытный менеджер крупной российской машиностроительной компании, его общий стаж работы — 20 лет. А. Казанцев занимается, в том числе, вопросами стратегического развития бизнес-процессов строительно-инженерной подготовки производства. Имеет два высших технических образования: машиностроительное и строительное. В числе нескольких популярных isicad-публикаций Аркадия — статья «Роль и место BIM в развитии крупных производственных корпораций России»

что за его спиной стоит прокурор» ©

1. Введение

Использование в строительстве электронных чертежей взамен бумажных имеет ряд неоспоримых преимуществ. В частности, можно выделить упрощение процедур хранения, доступа и обмена актуальной строительной документацией для всех участников процесса строительства. Также следует добавить, что именно электронные чертежи являются надежным фундаментом для электронной Системы управления капитальным строительством.Однако такой переход должен происходить в строгом соответствии с законодательством Российской Федерации. При этом следует обратить внимание на то, что первым, наиважнейшим, критерием правильности формирования электронной строительной документации является признание её юридической значимости следственными и судебными органами РФ.

Признание и работа с электронной строительной документацией органами строительной экспертизы является вторичным критерием, проистекающим из первого.

Незнание законодательства и его несоблюдение могут привести к печальным последствиям, когда электронная проектная документация будет признана юридически ничтожной в судебном порядке.

Также совершенно очевидно, что грамотный подрядчик потребует надежных гарантий того, что поступившая к нему электронная документация является подлинной (полной, актуальной, утвержденной и законной), а не промежуточной версией электронного документа. В противном случае, выполнять строительные работы по такой документации подрядчик справедливо откажется.

Таким образом, данная статья посвящена ответу на вопрос: как и при каких условиях электронный чертеж становится подлинником проектно-строительной документации.

2. Основная часть

2.1. Основное требование к электронному чертежу

Подлинник может быть только один — или на бумажном носителе, или в электронном виде.В традиционной технологии создания проектно-строительной документации (далее ПСД) бумажный чертеж признается подлинником, если уполномоченные лица заверили его своими личными рукописными подписями. Данный документ признается подлинником на всей территории РФ без каких либо дополнительных документов (условий), утверждающих его легитимность. Таким образом становится понятным главное требование при переходе к электронному подлиннику строительного чертежа: необходимо обеспечить его безусловную юридическую значимость на всей территории РФ.

2.2. Законодательная база

Итак, чертеж подлинником делает подпись. Очевидно, что для электронного чертежа подписи также должны быть электронными. За регулирование отношений в области использования электронных цифровых подписей (далее ЭЦП) при совершении юридически значимых действий (в результате которых и возникают юридически значимые документы) отвечает Федеральный закон № 63 «Об электронной подписи» от 06.04.2011 с изм.на 28.06.2014 (далее ФЗ).Далее в статье сделана попытка разъяснения важных положений закона, связанных с ним законодательно-правовых актов, принципов шифрования и т.п. на языке, понятном инженерам-строителям.

2.3. Угрозы электронного документооборота

Как только проектировщик ставит свою подпись под чертежом, сразу возникает ответственность.Вопросов к легитимности ЭЦП обычно не возникает, когда электронная ПСД успешно прошла экспертизу, по ней построено здание, сдано в эксплуатацию и успешно эксплуатируется. Но проблемы сразу появляются, когда в процессе строительства, либо эксплуатации произошли пожар или авария несущих конструкций, инженерных систем или оборудования, повлекшие человеческие жертвы, либо серьезный материальный ущерб владельцу.

В этом случае, при изъятии ПСД прокуратурой с целью расследования причин, важнейшей задачей является исключение ситуации, когда будет осужден невиновный, т.е.необходимо обеспечить безошибочное установление подлинности автора и отсутствия изменений в полученном электронном чертеже.

Отсюда становится понятно, что электронную проектную документацию необходимо защитить от любых видов злоумышленных действий, каковыми являются:

- активный перехват — нарушитель, подключившийся к сети, перехватывает документы (файлы) и изменяет их;

- маскарад — абонент С посылает документ абоненту В от имени абонента А;

- отказ — абонент А заявляет, что не посылал документ абоненту В, хотя на самом деле послал, либо абонент В заявляет, что не получал документ от абонента А, хотя на самом деле получал;

- подмена — абонент В изменяет или формирует новый документ и заявляет, что получил его от абонента А;

- плагиат — абонент С повторяет ранее переданный документ, который абонент А посылал абоненту В.

2.4. Виды ЭЦП

Согласно ст.5 ФЗ типов подписей три:- простая электронная подпись;

- усиленная неквалифицированная подпись (далее НЭП);

- усиленная квалифицированная подпись (далее КЭП).

Простая электронная подпись (ст.9 ФЗ) несет в себе сведения об авторе/отправителе документа, но, что особенно важно для строительной документации, в ней не предусмотрены никакие средства защиты от изменений как самого документа, так и его авторства. Сфера применения данной ЭЦП — системы создания и обмена информацией, представляющей юридически ничтожную ценность. Фактически, любой документ, отправленный по электронной почте или переданный любым другим техническим способом содержит простую электронную подпись, указывающую на авторство документа. Эта подпись может быть прочитана и модифицирована, вместе с документом, кем угодно в процессе доставки.

Чем отличаются усиленные ЭЦП от простой? Наличием средств защиты подлинности документа. Рассмотрим их более внимательно.

2.5. Усиленная подпись

Первое, что обращает на себя внимание, отличие усиленной ЭЦП от простой — это наличие у владельца уникального личного номера — «ключа ЭЦП», который владелец обязан хранить в секрете. Наиболее близкий аналог: ключ — это печать владельца, а ЭЦП — оттиск этой печати на документе.Второй особенностью является то, что информация, находящаяся в ЭЦП, шифруется с помощью специальных «криптографических» программ (которые используют секретный ключ владельца).

Поскольку шифрованию подвергается также информация, связанная с размером файла на момент нанесения ЭЦП, то усиленная подпись позволяет сразу «убить двух зайцев»:

- определить лицо, подписавшее документ;

- обнаружить факт внесения изменений в документе (см.ст.5, п.3 ФЗ).

- ключ проверки ЭЦП, в отличие от ключа ЭЦП, не может быть и не является секретным;

- должен храниться в доступном месте компьютерной сети.

Для этого существуют «удостоверяющие центры».

2.6. Удостоверяющий центр

Чтобы лучше запомнить термин, можно представить, что поскольку ЭЦП является своеобразным электронным «удостоверением» конкретного физического лица (наподобие паспорта или водительских прав), то «удостоверяющий центр» (далее УЦ) — это организация, где выдают такие «удостоверения». Основная задача УЦ — создание и управление (хранение, доступ и учет) реестром сертификатов ключей.Сертификат — это документ (обычно электронный), в котором указано, что конкретный ключ проверки ЭЦП принадлежит конкретному физическому лицу. Также в сертификате указан срок его действия (т.е. когда владелец сертификата имеет право подписывать электронные документы).

Удостоверяющий центр имеет специальные программные средства (криптографические), обеспечивающие весь комплекс услуг по работе с ЭЦП (см.ст.12 ФЗ).

При проверке подлинности ЭЦП поступившего к получателю документа, специальная программа, встроенная в операционную систему компьютера, обращается на сервер УЦ, получает там соответствующий ключ проверки, расшифровывает информацию, содержащуюся в ЭЦП, сравнивает её с текущим состоянием документа и выдает заключение о легитимности данного документа.

Для наведения порядка с правилами работы УЦ и обеспечения надежности ЭЦП для юридически значимых документов, в РФ введено понятие «аккредитации» УЦ.

2.7. Аккредитация и корневой сертификат

Важным нюансом является требование ФЗ о том, что средства шифрования должны предусматривать такой алгоритм, чтобы по ЭЦП или ключу проверки (т.е.публичной информации) нельзя было воссоздать ключ (т.е.секретную информацию) и использовать его от имени владельца (см.ст.12, п.1, пп.2 ФЗ).Проблема заключается в том, что в разных странах существуют разные математические алгоритмы шифрования (создания ЭЦП). Криптографические средства создания ЭЦП, например, встроены в Microsoft Windows Server. Однако, для обеспечения надежной защиты ЭЦП от взлома, ФЗ требует применения только тех средств создания ЭЦП, которые соответствуют требованиям Федеральной службы безопасности РФ — см. ст.16,п.3,пп.3; ст.8,п.5 ФЗ. Надежность других средств — не гарантируется (если же Вы всё-таки собираетесь использовать иностранные средства создания ЭЦП, то обратите внимание на статью 7 ФЗ).

Таким образом, надежный УЦ, выдающий сертификаты, должен в первую очередь иметь лицензии ФСБ на предоставление услуг, распространение и техобслуживание шифровальных средств. Применение этих средств гарантирует целостность документа, подписанного ЭЦП. Но, что интересно, ещё не обеспечивает его подлинность. Причина вот в чем.

Как уже было сказано, при создании сертификата происходит генерация ключа ЭЦП (секретный «закрытый» ключ), по ключу ЭЦП создается ключ проверки ЭЦП (публичный «открытый» ключ). Возможна ситуация, когда два ключа ЭЦП, созданные независимо в разных УЦ, будут иметь один и тот же номер, хотя будут принадлежать разным физическим лицам. То есть окажутся неуникальными, что противоречит самому принципу безошибочной идентификации подписанта по его ЭЦП. Как обеспечить уникальность ключа ЭЦП в пределах РФ ? Государство поступило следующим образом.

Решением Правительства РФ определен уполномоченный орган — Министерство связи и коммуникаций РФ (см. Постановление Правительства РФ № 976 от 28.11.2011). При выдаче удостоверяющему центру свидетельства об аккредитации, Минкомсвязи предоставляет УЦ уникальный (отличный от других УЦ) в пределах РФ диапазон номеров для выдачи сертификатов. Поэтому каждый «квалифицированный» сертификат, выданный в любом из аккредитованных Минкомсвязи УЦ, уникален в пределах России.

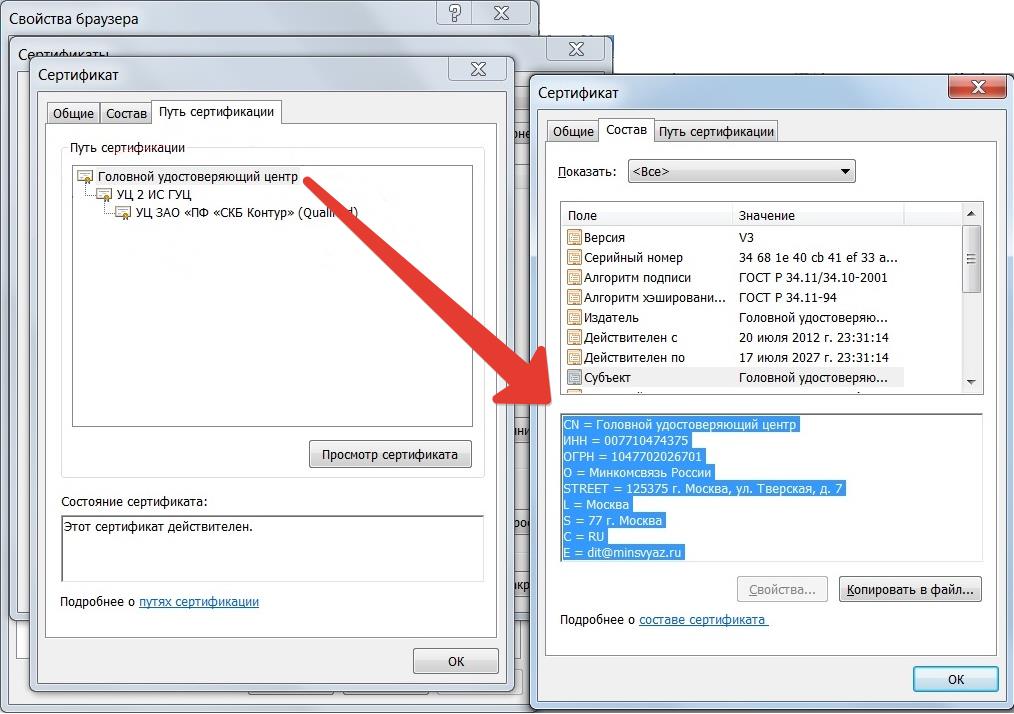

Как можно понять, что перед вами «квалифицированный» сертификат Минкомсвязи? Посмотреть его свойства в браузере. Минкомсвязи, являясь «головным удостоверяющим центром», создает начальный «корневой» сертификат, который передает в аккредитованный УЦ (см.ст.13, п.4,5 ФЗ). Т.е. цепочка выдачи сертификатов начинается с него — см. рис. ниже.

Рис.1. Пример корневого сертификата Минкомсвязи

А как обстоят дела в УЦ, не вошедших в число аккредитованных Минкомсвязи ? Здесь правила и контроль за выдачей и управлением сертификатами осуществляется не органами государственной власти, а системными администраторами УЦ. В этом случае важные правила работы УЦ, как то: выбор средств шифрования, контроль уникальности ключей, управление реестром сертификатов, права доступа к реестру, защита от злоумышленных действий и т.д. определяются, в лучшем случае, внутрифирменными инструкциями, т.е. единых, общефедеральных «правил игры» для них нет. Поэтому, с точки зрения государства, все сертификаты неаккредитованных УЦ — фактически самодельные. Поэтому ЭЦП, созданная с помощью такого сертификата, и называется «неквалифицированная».

2.8. Квалифицированная ЭЦП

Разница между неквалифицированной (НЭП) и квалифицированной (КЭП) электронными подписями становится хорошо заметна при сравнении пп.1 и 2 ст.6 ФЗ.НЭП, созданная в корпоративном УЦ организации, является уникальной в пределах организациии может использоваться для подписания ПСД внутри организации. Но проблемы начинаются при обмене документацией с другими юрлицами — без дополнительных условий такая ПСД нелегитимна, поэтому нужен договор с каждым участником обмена о признании документации с такой ЭЦП (см. ст. 6 п.2 ФЗ). Таким образом, НЭП является «условно юридически значимой ЭЦП» — внутри организации нужен приказ директора о вводе в действие, а за пределами организации — соглашение с каждым участником обмена электронной ПСД.

В каких случаях может быть привлекательна НЭП ? Дело в том, что за создание КЭП надо платить деньги в аккредитованный УЦ. НЭП же может выдавать системный администратор, создавший УЦ на корпоративном сервере, т.е. выполнять всю ту же работу за зарплату. Но такая схема может быть эффективна, пожалуй, в крупных вертикально-интегрированных компаниях, когда заказчики, проектировщики и подрядчики находятся под одной «крышей», следовательно, ПСД практически не выходит за пределы компании, двигаясь по внутрикорпоративным каналам.

КЭП, созданная в аккредитованном УЦ (который работает по правилам, определенным государством и им же контролируемым), признается законной государственными органами на всей территории РФ (см. ст. 6 п.1 ФЗ), т.е. является «безусловно юридически значимой ЭЦП». Следовательно, такая подпись является наиболее приемлемой для подписания электронных чертежей в большинстве проектных организаций РФ.

2.9. ЭЦП физического лица и ЭЦП юридического лица

ПСД принадлежит не физическому лицу, а юридическому лицу — организации, её выпускающей: договор на выполнение проектных работ заключает юрлицо, свидетельство о допуске СРО получает юрлицо и т.д. Поэтому проектировщик, подписывая чертеж, ставит подпись как сотрудник организации.Соответственно «ЭЦП юрлица» содержит сведения не только Ф.И.О. подписанта, но и его должность в организации, уполномочившей его (давшей право) подписывать этот чертеж (сравните ст.14, п.2 и п.3 ФЗ). В этом случае, если сотрудник увольняется, то он не может унести с собой ключ ЭЦП и использовать его — с увольнением из организации, созданная с помощью этого ключа ЭЦП становится нелегитимной, а сам сертификат должен быть аннулирован (досрочно прекращен).

Примерный перечень документов, которые необходимо предоставить в УЦ, чтобы оформить ЭЦП юрлица, выглядит так:

- Копия паспорта владельца сертификата (лицо, на которое выдается ЭЦП) — разворот, где фотография и кем выдан;

- Копия страхового свидетельства обязательного пенсионного страхования физического лица-владельца сертификата;

- Копия документа подтверждающего полномочия владельца сертификата (приказ о назначении в должность, протокол, решение), заверенная подписью руководителя и печатью организации;

- Копия Свидетельства о государственной регистрации юридического лица, сотрудником которого является будущий владелец сертификата (Свидетельства о внесении записи в ЕГРЮЛ);

- Копия Свидетельства о постановке юридического лица на учет в налоговом органе;

- Оригинал или нотариально заверенная копия выписки из ЕГРЮЛ, срок получения которой — не более 1 месяца до момента выпуска сертификата;

- Копия Устава юридического лица.

2.10. ЭЦП юрлица: указание роли при подписании ПСД

Правила оформления чертежей в соответствии с ГОСТом требуют указывать от проектировщика какую роль он выполнял при подписании чертежа: «выполнил», «проверил», «согласовал», «нормоконтроль» и т.п.Поскольку ЭЦП подписантов прикрепляются последовательно к концу файла чертежа и не привязаны к конкретным ячейкам основного штампа чертежа, то важно чтобы роль при подписании была прописана в самой ЭЦП. Особенно это важно в двух ситуациях:

- замена подписанта: например, вместо указанного в штампе сотрудника, отсутствующего на момент подписания, чертеж подписал другой сотрудник, не указанный в штампе;

- смена роли: например, руководитель проектной группы, обычно «проверяющий» чертежи, может сам «выполнить» отдельный чертеж.

2.11. Срок действия квалифицированной ЭЦП

Сертификат квалифицированной ЭЦП выдается сроком на 1 год. С чем это связано?Дело в том, что любой шифр можно «взломать». Вопрос только в том, сколько на это потребуется времени. Используемый на сегодняшний день алгоритм шифрования ГОСТ Р 34.10-2012 в КЭП позволяет подобрать секретный ключ подписи, используя сверхбыстрые компьютеры, примерно за 1 год и 3 месяца. Следовательно, если срок действия сертификата — 1 год, то злоумышленник просто не успеет взломать ЭЦП вашего ключа.

2.12. «Синяя» печать

Если бумажный документ требует не только подписи ответственного лица, но и скрепление её «синей» печатью организации, то для электронного документа достаточно только электронной подписи (см.ст.6, п.3 ФЗ). Очевидно, что такая подпись должна быть ЭЦП юрлица (см.п.2.9).Несколько слов о синей печати «В производство», которая применяется для комплектов бумажных чертежей, передаваемых подрядчикам.

В бумажной технологии создания ПСД подлинник хранится у Проектировщика и не может быть передан Подрядчику. Ксерокопирование подписанных чертежей не помогает, поскольку бумажная копия с бумажного подлинника сама по себе не является юридически значимым документом, а значит подрядчик строить по ксерокопии не будет. Выход с «размножением подлинников» был найден с помощью простановки на каждой ксерокопии бумажного чертежа синей печати «В производство».

В случае электронных подлинников ПСД, очевидно, что копии файлов, передаваемые подрядчику, идентичны оригиналам, следовательно, имеют легитимные ЭЦП. Таким образом, поскольку подрядчику передаются подлинники документации, то необходимость в электронных аналогах печати «В производство» — отпадает.

3. Технические подробности ЭЦП

Данный раздел предназначен для тех, кто хочет углубить свои знания по криптозащите. Раздел составлен с использованием материалов http://ypn.ru/3.1. Структура ЭПЦ

Электронная цифровая подпись представляет собой уникальное число, зависящее от подписываемого документа и секретного ключа абонента. В качестве подписываемого документа может быть использован любой файл. Подписанный файл создается из неподписанного путем добавления в него одной или более электронных подписей.Сегодня существует несколько стандартов ЭЦП, например — российский ГОСТ Р 34.10-2012. «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи».

Технически ключ ЭЦП выглядит как последовательность нулей и единиц, длинной 1 килобайт или больше. С развитием технологий размер ключа (количество нулей и единиц) будет только расти. Т.е. электронная подпись не является факсимиле в виде растровой картинки на экране компьютера. Это действительно последовательность нулей и единиц. Когда говорят длина ключа 56 байт, 128 байт, 1 килобайт, это означает сколько нулей и единиц в ЭЦП.

Помещаемая в подписываемый файл (или в отдельный файл электронной подписи) структура ЭЦП обычно содержит дополнительную информацию, однозначно идентифицирующую автора подписанного документа. Эта информация добавляется к документу до вычисления усиленной ЭЦП, что обеспечивает и ее целостность. Каждая усиленная ЭЦП содержит следующую информацию:

- дату подписи;

- срок окончания действия ключа данной подписи;

- информацию о лице, подписавшем файл (Ф.И.О., должность, краткое наименование фирмы);

- ссылку на сертификат;

- сведения о методах/стандартах применяемой криптозащиты;

- собственно цифровую подпись.

В процедуре создания подписи владельцем документа используется секретный ключ (ключ ЭЦП), в процедуре проверки подписи — открытый ключ (ключ проверки ЭЦП).

3.2. Процедура создания ЭЦП

1. Перед шифрованием вычисляется сжатый образ документа (дайджест) с помощью хэш-функции.Хэш-функция служит для сжатия исходного подписываемого документа М в дайджест m — относительно короткое число, состоящее из фиксированного небольшого числа битов и характеризующее весь документ М в целом. Иначе говоря, хэш-функция принимает в качестве аргумента документ М произвольной длины и возвращает хэш-значение (хэш) фиксированной длины.

Рис.2. Работа хэш-функции

Известные алгоритмы хэширования:

- Отечественный стандарт ГОСТ Р 34.11-2012. «Информационная технология. Криптографическая защита информации. Функция хэширования». Вычисляет хэш размером 512 бит;

- MD (Message Digest) — ряд алгоритмов хэширования, наиболее распространенных в мире. Например, алгоритм MD5 применяется в последних версиях Microsoft Windows для преобразования пароля пользователя в 16-байтное число;

- SHA-1 (Secure Hash Algorithm) — это алгоритм вычисления дайджеста сообщений, вырабатывающий 160-битовый хэш-код входных данных, широко распространен в мире, используется во многих сетевых протоколах защиты информации.

Рис. 3. Схема создания ЭЦП на документе

3.3. Процедура проверки ЭЦП

При проверке ЭЦП получатель документа М расшифровывает принятый дайджест m открытым ключом из сертификата владельца документа. Затем получатель вычисляет с помощью хэш-функции дайджест m’ принятого документа М и сравнивает его с расшифрованным. Если m и m’ совпадают, то цифровая подпись является подлинной. В противном случае: либо подпись подделана, либо изменено содержание документа.

Рис. 4. Схема проверки подлинности ЭЦП

4. Заключение

Данная статья преследует цель не только рассказать, как создавать электронные подлинники ПСД, но и избавить строителей от фобий, связанных с объективной тенденцией необходимости перехода с бумажных на электронные чертежи: подделать квалифицированную ЭЦП намного сложнее, чем рукописную подпись. Можно сказать, что для рядового гражданина, не являющегося специально подготовленным сотрудником госбезопасности, это практически невозможно. То же касается и практической невозможности подделки содержимого документа с квалифицированной ЭЦП.Однако, после создания электронных подлинников ПСД, следом возникает проблема каналов гарантированной передачи документации: разработчик документации должен иметь юридически значимые доказательства того, когда он документацию отправил, а партнер ее получил, причем в том же виде, без изменений и потерь. О том, как это обеспечить — в следующей статье.